Où sont mes données ?

Sur le disque dur de mon ordinateur portable, j'ai une partition chiffrée de 20Go environ contenant mes données. En cas de vol de portable, et si l'algo de chiffrement utilisé tient ses promesses, mes données sont inaccessibles.

Dans sa configuration actuelle, le système me demande le mot de passe

au démarrage, et sans cela je n'aurai pas accès à mes données.

J'aurais pu mettre en place un répertoire /home bidon pour donner le

change dans le cas où des personnes trop curieuses se douteraient de

la présence de données chiffrées à cause de la demande de ce mot de

passe.

Oui mais, est-ce que c'est crédible de jouer l'idiot sur la présence de 20Go de données chiffrées sur le disque ? Pour le savoir j'ai écrit un programme de statistique simplissime qui compte la fréquence d'apparation de chaque valeur d'octet possible (et idem pour les bi-octets) sur une plage de 1Mo, et ce tous les 10Mo. Puis on calcule la distance des fréquences mesurées à une distribution idéale parfaitement aléatoire.

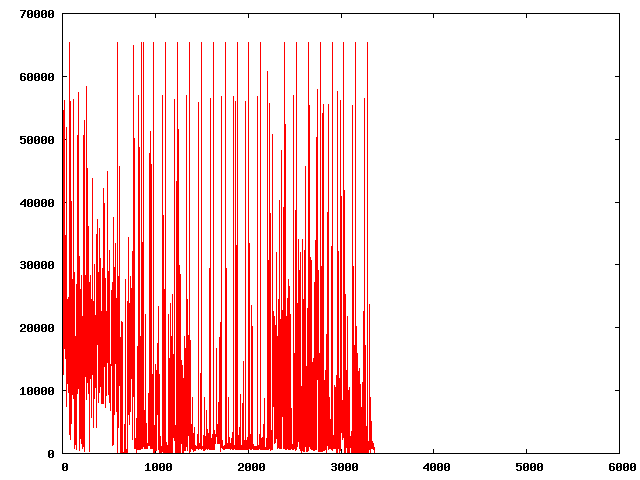

Voici le graphe que j'obtiens pour les monogrammes:

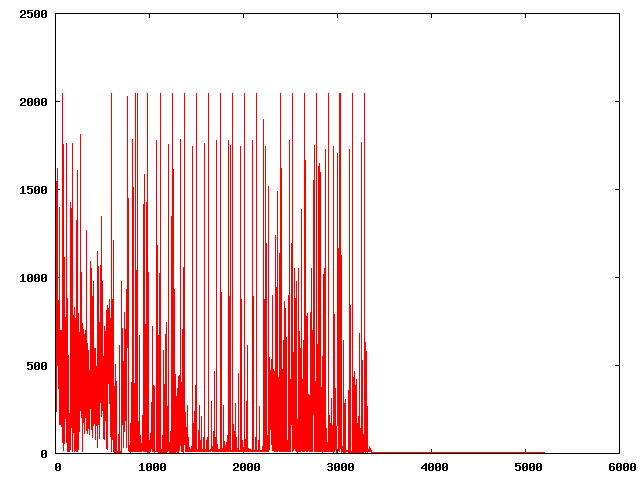

et de même pour les bigrammes:

Si vous avez du mal à distinguer sur les courbes ce qu'il se passe après 3400 environ (ce qui correspond à sauter les 34 premiers gigaoctets du disque), c'est que bingo, vous avez trouvé mes données chiffrées qui ressemblent vachement à du bruit uniforme.